웹 어플리케이션 서비스에서 매우 중요한 OWASP TOP10 항목에서 항상 상위권을 차지하고 있는 Broken Access Control에 대해 실제 보안 취약점 사례를 통해 설명드리도록 하겠습니다. 누군가에게는 도움이 되길 바랍니다. 액세스 제어는 사용자가 주어진 권한을 초과하여 행동하지 못하도록 엄격한 정책을 적용합니다. 그러나 액세스 제어에 취약점이 존재할 경우, 사용자가 제한된 권한을 넘어 중요한 데이터를 무단으로 열람하거나 수정, 삭제하는 등 심각한 보안 사고로 이어질 수 있습니다.

점검 개요

이번 점검은 특정 이메일 솔루션의 취약점을 분석한 사례입니다. 공격자가 URL 파라미터 조작을 통해 다른 사용자의 이메일 리소스에 접근할 수 있는 문제를 확인하였습니다.

보안 취약점 점검 상세 내용

1) 파라미터 조작을 통한 타 사용자 이메일 정보 탈취

공격 방법

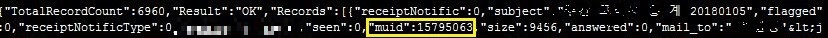

Email ID를 임의로 대입하여 다른 사용자의 메일 리스트를 확인할 수 있는 취약점이 발견되었습니다. 예를 들어, `curl` 명령어와 파라미터 조작을 실행하면 아래와 같은 결과가 나타납니다.

- 받은 편지함 리스트 확인 가능

- 메일 번호(muid) 추출 가능

- 추가적인 문제로는 Email ID와 muid 파라미터를 조작하면 특정 사용자의 이메일 내용을 탈취할 수 있습니다.

2) 특정 키워드 검색을 통한 이메일 내용 확인 가능

공격 방법

공격자는 특정 키워드를 검색하여 원하는 메일에 접근할 수 있습니다.

- 받은 편지함에서 특정 키워드를 입력

- Email ID, 검색 키워드, 메일 박스 파라미터를 전달하여 목표 이메일 내용을 추출

- 시나리오 예시

- '월급 명세서' 키워드가 포함된 이메일 리스트를 확인한 뒤 내용을 탈취

- '민감정보' 키워드를 검색하여 중요한 이메일에 접근

취약한 접근제어 취약점, 점검 결과 요약

- URL 파라미터 조작을 통해 인증 우회 가능 -> 이메일 해킹 수행 가능

- 정상 절차를 거치지 않는 비정상적인 접근으로 다른 사용자의 받은편지함, 보낸편지함 등 이메일 내용 확인 가능

- 이메일에 첨부된 파일(계약서, 견적서 등) 직접 다운로드 가능

- 중요한 민감정보(예: 패스워드, 개인정보 등) 탈취 가능

권고 및 조치 사항

- 인증 프로세스 강화: 이메일 서비스 페이지의 인증 절차를 보완하고 강력한 인증 체계를 구축해야 합니다.

- 소스 코드 수정 필요성: 기존 코드에 대한 수정이 불가피하며, 보안 강화 조치가 요구됩니다.

- 파라미터 검증 강화: 세션 ID 및 전달된 파라미터와 입력값에 대한 철저한 검증 절차가 필요합니다.

지금까지 설명드린 내용은 실제 필자가 진행한 모의 해킹 및 취약점 분석 사례를 기반으로 작성되었습니다. 이번 사례에서 발견된 모든 취약점은 이미 보완 조치를 완료하여 더 이상 위협이 없는 상태입니다. 또한, 민감한 정보는 모두 마스킹 처리되어 있으며, 해당 기관이나 조직에 어떤 불이익도 발생하지 않았음을 명확히 밝힙니다.

이 글은 사이버 보안 업계 종사자 및 보안을 꿈꾸는 이들에게 작은 도움이라도 되고자 준비된 자료입니다. 다만, 본 내용을 악의적이나 상업적 용도로 사용하는 행위는 삼가주시길 부탁드립니다.

'AI, IT 이야기' 카테고리의 다른 글

| 관리자(Admin) 페이지 노출로 인한 보안 취약점 사례 (0) | 2025.06.12 |

|---|---|

| Elasticsearch Lucene Query 사용 사례 - 2편 (1) | 2025.06.10 |

| Elasticsearch Lucene Query 사용 사례 - 1편 (1) | 2025.06.10 |

| Elktail CLI 기반 Elasticsearch 쿼리 조회 팁 (0) | 2025.06.04 |

| 대용량 SIEM Elasticsearch로 해결하세요 (0) | 2025.06.01 |