실제 다양한 웹 기반 서비스 환경에서는 다양한 보안 취약점들이 산재되어 있는데요. 이번 시간에는 관리자의 실수로 외부에 노출되어 있는 관리자 권한만 접근할수 있는 웹페이지의 보안 취약점에 대해서 심층적으로 사례를 들어 살펴보도록 하겠습니다. 대부분의 웹사이트는 잘 조치가 되어 있으나, 앞서 말씀드렷듯이 간혹 개발자나 서버 관리자들의 실수로 인해 밖에 노출되지 말아야할 웹페이지가 공개되는 경우도 있습니다. 이럴 경우 Admin(관리자) 권한 접속으로 의도치 않은 피해 사례를 접할수도 있습니다.

보안 취약점 진단 개요

- 진단 대상: 고객사의 tempxxx 서비스의 취약성 분석 및 모의 해킹

취약점 점검 결과 요약

- A05: 보안 설정 오류 (OWASP TOP10 기준)

- 접근 통제 취약: 관리자 페이지에 대한 접근 통제가 미흡

- 기본 계정 사용: 벤더사 솔루션에서 제공된 관리자 계정(ID/비밀번호)을 변경하지 않고 사용

- 서버 취약성: 총 230대의 서버에서 동일한 취약점 발견

점검 상세 내용

- ANY 오픈 상태: tempxxx 서비스 관리자 페이지가 외부에 완전 개방된 상태 (예: http://x.x.3.x:8000/) - 외부 포트 개방: 대부분의 고객사 서버가 8000 포트를 외부에 개방하여 해외로부터 스캔 공격의 대상이 되고 있음. (실제 공격 시도 및 접속 로그가 발견됨)

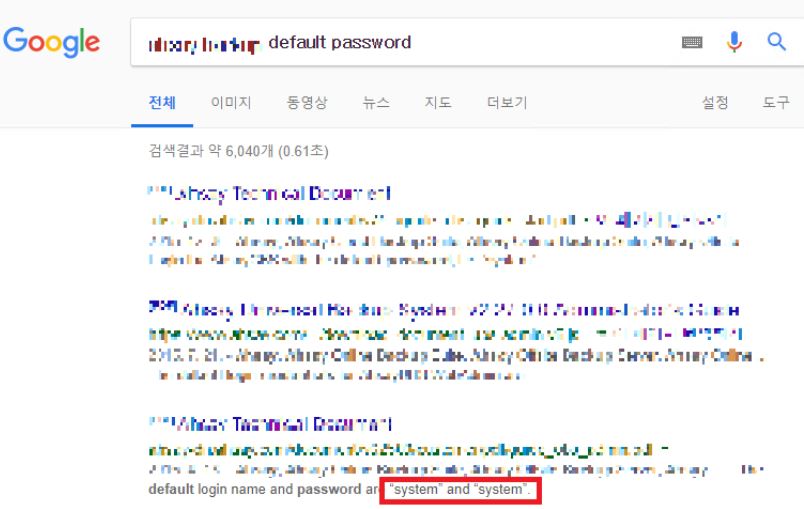

- 기본 비밀번호 사용(구글에 노출된)

- 기본 비밀번호(system/system)가 구글 검색 결과로 쉽게 노출

- 관리 매뉴얼에서 기본 비밀번호 공개

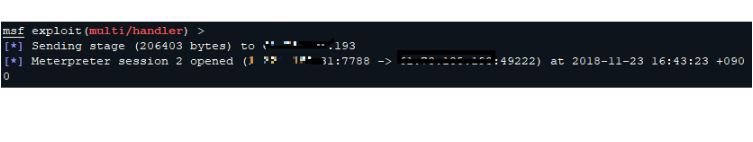

- 시스템 로그인 성공 사례

- 악성 코드 설치 및 서버 장악 가능성

점검 결과 요약

- 관리자 페이지 외부 노출: 8080 포트가 외부에 완전히 노출되어 무방비 상태

- 기본 비밀번호 노출: 누구나 접속 가능

- 구글링 가능: 로그인 ID: system / Password: system

- 웹페이지 내 관리 매뉴얼 통해 기본 비밀번호 노출

- 악의적 행위 가능 (신규 계정 생성, 민감 정보 탈취, 악성 코드 업로드 및 서버 장악등의 행위)

보안 권고 및 개선 조치 사항

- 포트 제한: 외부 8080 포트 노출 제거, 필요시 특정 IP만 오픈 권고

- 기본 비밀번호 변경: 기본 계정 삭제 또는 새로운 비밀번호 설정 권고

- 고객 리스트 조사: tempxxx 솔루션 사용 고객 서버 전수 조사 후, 기본 비밀번호를 사용하는 고객에게 변경 권고 필요

지금까지 설명드린 본문 내용은 실제 모의 해킹 및 취약성 분석 사례를 기반으로 작성되었으며, 현재 모든 보안 취약점은 보완된 상태입니다.

보안 취약점은 모두 보호 처리되어 대상 조직에 불이익이 없음을 명시합니다. 본 문서는 보안 업계 종사자와 미래의 전문가들에게 도움이 되길 바라며, 악의적 또는 상업적 용도로 사용하지 말아주시기 바랍니다.

'AI, IT 이야기' 카테고리의 다른 글

| 취약한 접근제어(Broken Access Control) 보안 취약점 사례 (0) | 2025.06.13 |

|---|---|

| Elasticsearch Lucene Query 사용 사례 - 2편 (1) | 2025.06.10 |

| Elasticsearch Lucene Query 사용 사례 - 1편 (1) | 2025.06.10 |

| Elktail CLI 기반 Elasticsearch 쿼리 조회 팁 (0) | 2025.06.04 |

| 대용량 SIEM Elasticsearch로 해결하세요 (0) | 2025.06.01 |